Le firewall est un applicatif qui interdit l’accès du serveur à une IP : c’est le blacklistage d’IP.

Ce blacklistage peut être provoquer de manière automatique avec des règles prédéfinies (par exemple blacklister toute IP qui essayent d’atteindre des parties non autorisées du serveur) ou bien manuellement.

Pour les connaisseurs, les attaques ainsi bloquées sont (principalement) de type DDoS Attacks, Spank DoS Attacks, flood RST Packets, Smurf-Attacks, SYN Flood, Xmas Attacks et Port-Scans packet.

A cela s’ajoute les fermetures de tous les ports sauf ceux qui servent (ce qui semble aller de soit mais n’est que rarement mis en pratique).

L’intervention manuelle est toujours de l’après coup : une attaque se fait, une analyse des logs permet de déterminer les IPs fautives, et leur inscription dans le firewall permet de stopper net l’attaque en cours.

Sur papier du moins !

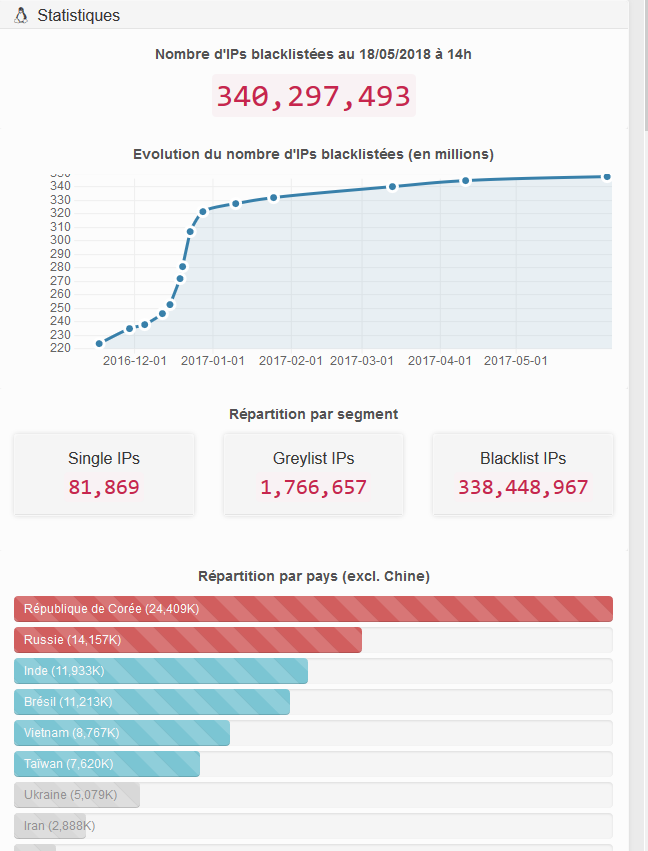

En effet le nombre d’adresse IPs (IPv4) disponibles est de 4 294 967 296.

Plus de 4 milliards d’IPs, voici qui ouvre des perspectives en matière de spam ! De fait, les attaques ne provenant que d’une IP sont une exception.

Il existe des listes qui fournissent des dizaines de milliers d’IP proxies voire de PC virusés pouvant servir de PC zombies. Ainsi quand une IP est bloquée, d’autres sont utilisées et l’attaque continue.

Devant une réserve aussi conséquente, il peut donc sembler dérisoire de blacklister au fur et à mesure les attaques qui sont passées à travers les règles du firewall.

C’est pourtant ce que nous avons fait très tôt. Avec le recul, dans nos débuts c’était plus une simple réaction face aux attaques qu’une véritable méthodologie : il fallait tout simplement faire quelque chose 🙂

Mais avec le temps, nous avons développé un process qui reste certes coûteux en temps, mais porte ses fruits.

Voici les grandes lignes de notre procédé.

1) Piège à bots / hits suspects

Certains sites sont plus la cibles des bots que d’autres. Nous installons donc un système d’alertes qui nous prévient quand certaines actions sont faites sur ces derniers : inscription à la newsletter, création d’un compte, etc.

2) Vérification comportementale

L’étape suivante consiste donc à analyser les logs serveurs afin de déterminer si c’est un surf d’internaute ou non.

3) Trouver l’origine du bot

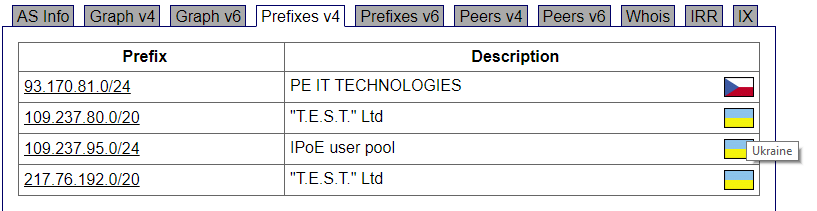

Une fois le bot identifié comme tel, reste à trouver son origine. En effet selon la provenance, le blacklistage peut s’étendre non pas à l’IP seule mais à sa dernière plage : XXX.XXX.XXX.(0 à 256).

4) Alimenter le firewall central

Tout bot qui flood un site hébergé chez nous sera également blacklisté sur l’ensemble des sites de nos clients de manière préventive ! En effet nous avons un firewall qui centralise toutes les IPs blacklistées et les met à jour en temps réel sur l’ensemble de nos serveurs.

Ce processus peut sembler long, laborieux, voire comme évoqué plus haut dérisoire.

Long et laborieux, sans doute.

Mais les années passant nous avons noté au fur et à mesure une diminution constante du flood bot. Au point que le torrent d’il y a quelques années à finit par se réduire à un petit filet d’eau.

En clair, il y aura toujours de nouvelles IPs à blacklister, mais néanmoins les stocks mêmes considérables des spammers et hackers ne sont pas infinis.

C’était un aperçu de nos actions quotidiennes 🙂

Actions qui s’inscrivent dans une politique plus globale que nous pourrions résumer ainsi : mieux vaut prévenir que guérir.

Commentaires récents